什么是 Cloudflare WAF 规则配置及其作用?

随着互联网的发展,网站面临的安全威胁也日益增加。无论是个人博客还是企业级平台,都有可能成为网络攻击的目标。SQL 注入、跨站脚本攻击 (XSS)、以及 DDoS 攻击等都是常见的安全隐患。而 Cloudflare 的 Web Application Firewall (WAF) 作为一种网络应用防火墙,能够有效防护这些攻击,并通过配置自定义规则来为网站量身打造安全策略。接下来我们将详细介绍 Cloudflare WAF 规则配置的作用和应用场景。

1. 保护网站免受常见网络攻击

Cloudflare WAF 提供了强大的预定义安全规则集,专门针对网站常见的攻击类型进行防御。例如,SQL 注入攻击通常通过恶意代码插入数据库查询来窃取敏感信息,而 XSS 攻击则会向网站注入恶意脚本,劫持用户信息。这些都是非常常见且破坏性极强的攻击。WAF 内置的规则集能够自动识别并拦截这些恶意行为,为网站安全提供基本保障。

这些预定义的规则不仅可以保护网站免受黑客的侵害,还能够大幅降低开发者的工作量,确保他们不必针对每种攻击类型手动进行防护。

2. 自定义规则以满足特定需求

虽然 Cloudflare WAF 提供的默认规则已经覆盖了大部分常见攻击,但每个网站的需求和面临的威胁可能不同。通过 WAF 规则配置,您可以根据具体需求创建和管理自定义安全策略。

例如,您可以配置规则来限制某些请求方法,如仅允许 GET 请求访问某个页面,而阻止 POST 请求,以减少潜在的恶意数据提交。或者,如果某个特定 IP 地址持续发送异常请求,您可以创建规则直接将该 IP 封禁,保护服务器资源不被浪费。此外,WAF 还允许您根据流量来源进行筛选,例如阻止某些国家或地区的访问流量,从而有效降低网络风险。

3. 阻止恶意流量,提升网站效率

如今,互联网上的爬虫和机器人程序十分活跃,它们既有用于抓取内容的合法爬虫,也有可能是恶意的攻击程序。恶意爬虫不仅可能窃取网站的数据,还可能增加服务器负担,导致性能下降。通过配置 WAF 规则,您可以屏蔽这些恶意爬虫和机器人流量,确保服务器资源用于为真实用户提供服务。

例如,您可以通过分析 WAF 日志发现某些异常频繁的访问请求,并通过规则拦截这些流量,避免恶意流量对正常用户体验产生影响。

4. 防御 DDoS 攻击

DDoS(分布式拒绝服务)攻击是一种通过大量请求淹没服务器资源、导致服务器无法正常工作的攻击方式。Cloudflare 的 WAF 配置能够有效识别和过滤这些异常的流量请求,帮助网站抵御 DDoS 攻击。

当某些 IP 地址或某类请求短时间内异常频繁时,WAF 可以自动触发防护机制,通过速率限制、阻止或挑战等方式,确保服务器不被耗尽资源,保证网站的正常运行。

5. 监控与日志记录,精准分析安全状况

安全不仅仅是事后防御,更重要的是对潜在威胁的监控与分析。Cloudflare WAF 提供详细的日志记录功能,记录所有触发规则的请求行为。这些日志不仅能够帮助管理员了解当前面临的威胁,还可以为未来的安全策略调整提供参考。

通过这些记录,您可以清楚看到哪些规则被频繁触发,哪些 IP 地址或区域对网站构成了威胁,从而调整现有的防护措施,进一步优化安全策略。

6. 精细化安全控制

对于不同的页面,安全需求可能存在差异。例如,登录页面和支付页面通常更容易受到攻击,因此可能需要更严格的安全规则。而对于一些访客频繁访问的静态内容页面,则可能不需要太多防护,以免影响访问速度。Cloudflare WAF 的灵活性允许管理员根据不同页面的功能和需求,配置精细化的规则,确保既不牺牲安全性,也不影响用户体验。

7. 与其他 Cloudflare 安全功能集成

Cloudflare WAF 并非单独工作,而是可以与 Cloudflare 提供的其他安全功能协同配合。比如,WAF 可以结合速率限制功能,在某个时间段内自动限制特定 IP 的请求频率,防止恶意用户或爬虫过于频繁地访问。此外,WAF 还可以与 DNSSEC、防火墙规则等其他功能一起使用,形成多层次的防护体系,为网站构建全方位的安全屏障。

总结

Cloudflare WAF 规则配置是确保网站安全的重要工具。它不仅能够通过预定义规则防护常见攻击,还允许用户根据网站需求定制安全策略,防止恶意流量、DDoS 攻击等威胁。此外,通过日志记录和精细化的安全控制,管理员可以精准地管理和优化网站的安全措施。总之,Cloudflare WAF 通过灵活而强大的规则配置,为各类网站提供了可靠的安全保障。

开始自定义规则配置

1.主要跳过服务器本身ip,和一些请求地址,例如qq互联登录请求以防止被接下来配置的规则拦截 2.跳过seo,防止拦截常用浏览器的索引爬虫机器人。 3.配置防御规则。对部分地区的对恶意流量拦截。

.jpg)

规则配置——绕过自己

以下是配置设置方法.ip地址什么的替换为自己的,如果网站有第三方支付登录什么的就需要将对应的请求地址加进去防止被拦截不回调。

.jpg)

这里注意要放在第一位生效。

.jpg)

规则配置——SEO

.jpg)

.jpg) 这里注意要放在第二位生效,就是在自己之后生效。

这里注意要放在第二位生效,就是在自己之后生效。

自定义表达式:

(cf.client.bot) or (http.user_agent contains "duckduckgo") or (http.user_agent contains "facebookexternalhit") or (http.user_agent contains "Feedfetcher-Google") or (http.user_agent contains "LinkedInBot") or (http.user_agent contains "Mediapartners-Google") or (http.user_agent contains "msnbot") or (http.user_agent contains "Slackbot") or (http.user_agent contains "TwitterBot") or (http.user_agent contains "ia_archive") or (http.user_agent contains "yahoo")

可以直接使用表达式快速设置和我这一摸一样的。

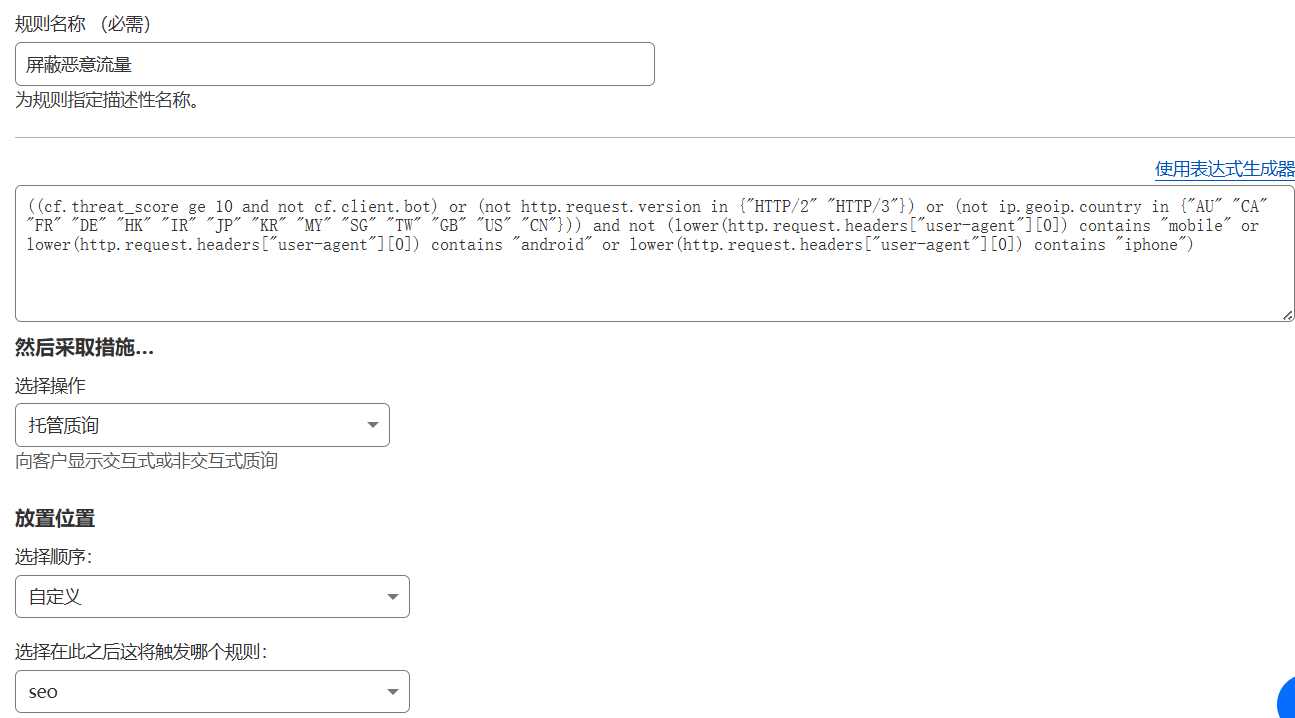

规则配置——恶意流量屏蔽

自定义表达式:

((cf.threat_score ge 10 and not cf.client.bot) or (not http.request.version in {"HTTP/2" "HTTP/3"}) or (not ip.geoip.country in {"AU" "CA" "FR" "DE" "HK" "IR" "JP" "KR" "MY" "SG" "TW" "GB" "US" "CN"})) and not (lower(http.request.headers["user-agent"][0]) contains "mobile" or lower(http.request.headers["user-agent"][0]) contains "android" or lower(http.request.headers["user-agent"][0]) contains "iphone")

如果你网站不需要对某个地区发起质询就将这个国家的名称放进去如US、CN,这样当我中国用户访问你网站时不会出现安全验证。否则出现安全验证,验证完才能进入网站。同样也可以直接使用表达式快速设置和我这一摸一样的。

.png)